与传统开发模式相比,低代码平台在

应用开发效率、易用性和释放生产力方面为专业和公民开发人员带来巨大优势,一改传统开发冗长复杂的固化流程,帮助企业快速建立“敏捷能力”。然而,与任何新兴技术一样,企业和IT团队需要意识到伴随它们的潜在安全风险。

01.

低可见性(Low visibility)

一般来说,大型公司中的IT团队拥有严格的安全实践准则、风险预防措施和标准化工作流程,以保证应用程序的安全性。但是许多利用低代码平台开发的应用程序,可能没办法遵循这些准则,因为低代码厂商提供的封装代码模块是无法被开发者检查测试的,开发过程类似于“黑箱状态”,只能通过低代码平台内置的组件和流程来大致检查其内在逻辑是否相容。尤其是对于公民开发者来说,缺少开发技术的他们就更无法保证应用程序的安全性了。

由于核心代码在低代码厂商手里,一旦应用出现bug,企业将很难及时进行排查和解决。当低代码无法保证安全控制时,企业又不得不采购额外的安全管理工具,造成低代码应用运维成本高昂,甚至可能高于传统开发。

02.

平台组件安全漏洞

没有一款产品是完美的,如果低代码平台的组件开发得不够完善,这将会产生潜在的安全问题。有漏洞的代码片段不可避免地会被复制粘贴到其他地方。尤其是对于没有开发经验的公民开发者来说,他们的首要目标是保证应用程序的正常运行。在此过程中,任何bug和安全问题都会被低代码平台开发出的应用所继承。

目前市场上多数低代码平台组件对客户都是透明公开的。但也有一些低代码平台不提供其整体平台的开源访问权限。因此,客户需要自己去购买第三方审安全审查服务,浪费不必要的成本和时间。

现在有不少低代码供应商通过提供可访问和透明的审计方法来改善风险管理服务,如此一来,企业将能够避免在第三方安全工具上的昂贵支出。

03.

业务逻辑风险

03.

业务逻辑风险

当人们从商业的角度看待软件开发,而忽略了信息技术的一面时,问题就出现了。由于利用低代码平台开发程序是如此的简单,在这种情况下,开发者可能会不小心忽视传统开发流程中的安全问题,而公民开发者往往安全意识淡薄,最终难免会犯错误。人为错误引发的业务逻辑问题是无法被安全工具检测到的,如果忘记了什么,敏感数据就有可能暴露给错误的人,并通过API连接进一步扩大应用程序的威胁面。

随着IT团队的不断扩展,

杜绝人为的业务逻辑风险这种低级错误必须成为企业采用低代码平台时的首要任务。在传统的软件开发中,企业一般已经有了安全流程来保证开发过程的标准化。低代码平台应该考虑将企业的安全标准扩展到低代码开发环境中以确保企业的风险管理需求得到满足。

那么企业应该如何避免低代码安全风险呢?本文将从技术方面和流程控制方面展开聊聊。

首先,技术方面

1.借助第三方测试工具

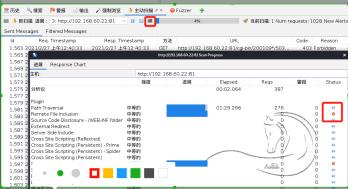

有一些测试工具可用于检测应用程序平台中的安全漏洞。由于手动测试和调试是不总是可行的,自动化工具会大幅提升效率。

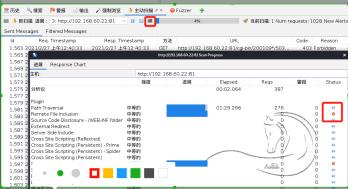

A. OWASP ZAP: 由OWASP(Open Web Application Security Project)开发,ZAP(Zed Attack Proxy)是一个跨平台、开源的安全测试工具。它通过测试拦截代理服务器、传统和AJAXWeb爬虫、自动扫描器、被动扫描器、强制浏览、模糊测试、WebSocket支持、脚本语言和plug-n-hack支持等,来用于在开发和测试阶段发现web应用程序中的安全漏洞。丰富经验的专业人士和初学者均可灵活使用。

B. W3af:

B. W3af: Python开发最流行的安全测试框架之一是W3af。它能够帮助测试人员在web应用程序中发现200多种类型的安全问题,包括盲SQL注入、缓冲区溢出、跨站点脚本、CSRF和不安全的DAV配置。

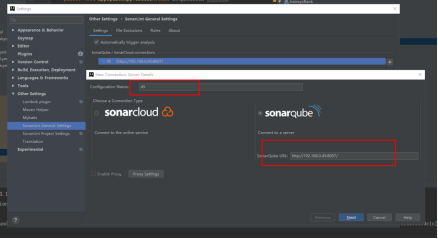

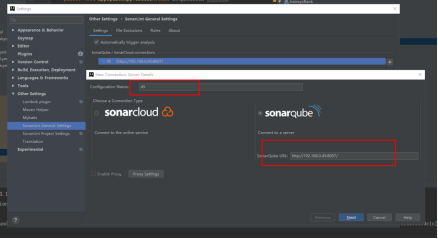

C. SonarQube:

C. SonarQube:它是一个开源测试工具,能够进行代码分析和检查安全漏洞。SonarQube用Java编写,可以分辨20多种编程语言的漏洞,包括跨站点脚本、拒绝服务(DoS)攻击、HTTP响应分裂、内存损坏和SQL注入等。此外,它很容易与持续集成工具集成,例如Jenkins和TeamCity。

2.检查云基础设施安全性和开源漏洞

2.检查云基础设施安全性和开源漏洞

云服务和开源平台这些基础设施漏洞同样不可忽视。并非所有低代码平台都是商业化的;还有许多开源平台例如IVX。开源低代码平台可能依赖于许多插件和第三方集成,即使我们的源代码不构成任何安全威胁,插件和集成也可能带来大量风险。保护应用程序免受此类攻击是非常必要的,例如 WhiteSource Bolt可作为开源平台的测试工具。

大多数低代码平台都提供公有云服务器部署,但是与私有云相比,公有云更需要注意其安全风险,大多数公有云都包含验证基础架构安全性的工具。可以使用CI/CD工具来完成,这些工具提供了针对恶意软件的持续保护。Jenkins是开发人员中流行的开源CI/CD选择,可帮助开发人员快速查找和解决代码库中的问题并自动测试其构建。

其次,流程控制方面

首先企业应该谨慎选择低代码供应商和代理,选择安全流程清晰透明的平台。

企业应该对选择的任何低代码平台进行评估审计,包括漏洞扫描、进行渗透测试等。深入了解低代码平台的安全实践方法,了解他们使用的是什么技术,SAST、DAST还是IAST?

另外,无论大中小企业,

都应该注意对公民开发者的培训,确保他们谨记安全开发流程,提高风险意识。在部署低代码应用程序之前,开发者应该咨询他们的信息技术部门和网络安全团队,开发人员需要遵循包括端口安全在内的最佳实践,注意应用程序处理的数据类型,并设置防火墙来防止SQL注入和其他攻击。

一个容易被忽略的可能暴露企业敏感数据的漏洞是API接口。低代码平台通常会通过大量的API来传递数据,API安全性不能被忽视。企业可通过身份验证和令牌,或者使用API网关来保护API和REST调用。

对于大企业来说,

适当提高预算来选择安全性更高的低代码平台是一劳永逸的事情。例如,ServiceNow的Security Operations产品通过在其平台中内置的安全控件和AI能力,能够实时监控各个流程节点的动态和技术指标,实现风险提前预警、快速响应。对小企业来说,更需要的是加强组织的安全意识和规范操作流程。

结语

低代码平台对开发者和寻求数字化转型的企业来说是一个福音,但是有各种各样的陷阱需要警惕,其中最重要的是安全风险。大部分低代码平台的安全问题都可以通过正确合规的流程来有效规避。开发效率的提高,没有严格的技术要求,易于部署,这些低代码独有的优势值得企业付出一些前期审查的成本。

产品体系

解决方案

服务支持

客户案例

生态代理

关于杏盛

8000-111-2626

产品体系

解决方案

服务支持

客户案例

生态代理

关于杏盛

8000-111-2626

与传统开发模式相比,低代码平台在应用开发效率、易用性和释放生产力方面为专业和公民开发人员带来巨大优势,一改传统开发冗长复杂的固化流程,帮助企业快速建立“敏捷能力”。然而,与任何新兴技术一样,企业和IT团队需要意识到伴随它们的潜在安全风险。

与传统开发模式相比,低代码平台在应用开发效率、易用性和释放生产力方面为专业和公民开发人员带来巨大优势,一改传统开发冗长复杂的固化流程,帮助企业快速建立“敏捷能力”。然而,与任何新兴技术一样,企业和IT团队需要意识到伴随它们的潜在安全风险。

03.

业务逻辑风险

03.

业务逻辑风险 B. W3af: Python开发最流行的安全测试框架之一是W3af。它能够帮助测试人员在web应用程序中发现200多种类型的安全问题,包括盲SQL注入、缓冲区溢出、跨站点脚本、CSRF和不安全的DAV配置。

B. W3af: Python开发最流行的安全测试框架之一是W3af。它能够帮助测试人员在web应用程序中发现200多种类型的安全问题,包括盲SQL注入、缓冲区溢出、跨站点脚本、CSRF和不安全的DAV配置。

C. SonarQube:它是一个开源测试工具,能够进行代码分析和检查安全漏洞。SonarQube用Java编写,可以分辨20多种编程语言的漏洞,包括跨站点脚本、拒绝服务(DoS)攻击、HTTP响应分裂、内存损坏和SQL注入等。此外,它很容易与持续集成工具集成,例如Jenkins和TeamCity。

C. SonarQube:它是一个开源测试工具,能够进行代码分析和检查安全漏洞。SonarQube用Java编写,可以分辨20多种编程语言的漏洞,包括跨站点脚本、拒绝服务(DoS)攻击、HTTP响应分裂、内存损坏和SQL注入等。此外,它很容易与持续集成工具集成,例如Jenkins和TeamCity。

2.检查云基础设施安全性和开源漏洞

云服务和开源平台这些基础设施漏洞同样不可忽视。并非所有低代码平台都是商业化的;还有许多开源平台例如IVX。开源低代码平台可能依赖于许多插件和第三方集成,即使我们的源代码不构成任何安全威胁,插件和集成也可能带来大量风险。保护应用程序免受此类攻击是非常必要的,例如 WhiteSource Bolt可作为开源平台的测试工具。

大多数低代码平台都提供公有云服务器部署,但是与私有云相比,公有云更需要注意其安全风险,大多数公有云都包含验证基础架构安全性的工具。可以使用CI/CD工具来完成,这些工具提供了针对恶意软件的持续保护。Jenkins是开发人员中流行的开源CI/CD选择,可帮助开发人员快速查找和解决代码库中的问题并自动测试其构建。

2.检查云基础设施安全性和开源漏洞

云服务和开源平台这些基础设施漏洞同样不可忽视。并非所有低代码平台都是商业化的;还有许多开源平台例如IVX。开源低代码平台可能依赖于许多插件和第三方集成,即使我们的源代码不构成任何安全威胁,插件和集成也可能带来大量风险。保护应用程序免受此类攻击是非常必要的,例如 WhiteSource Bolt可作为开源平台的测试工具。

大多数低代码平台都提供公有云服务器部署,但是与私有云相比,公有云更需要注意其安全风险,大多数公有云都包含验证基础架构安全性的工具。可以使用CI/CD工具来完成,这些工具提供了针对恶意软件的持续保护。Jenkins是开发人员中流行的开源CI/CD选择,可帮助开发人员快速查找和解决代码库中的问题并自动测试其构建。

对于大企业来说,适当提高预算来选择安全性更高的低代码平台是一劳永逸的事情。例如,ServiceNow的Security Operations产品通过在其平台中内置的安全控件和AI能力,能够实时监控各个流程节点的动态和技术指标,实现风险提前预警、快速响应。对小企业来说,更需要的是加强组织的安全意识和规范操作流程。

对于大企业来说,适当提高预算来选择安全性更高的低代码平台是一劳永逸的事情。例如,ServiceNow的Security Operations产品通过在其平台中内置的安全控件和AI能力,能够实时监控各个流程节点的动态和技术指标,实现风险提前预警、快速响应。对小企业来说,更需要的是加强组织的安全意识和规范操作流程。